Campus Cyber - WIKI

Campus Cyber's news

Blog

Workgroups

Crise cyber et entrainement : doctrine

Doctrine et méthode de résilience cyber et gestion de crise d’origine cyber.

Cybersécurité Agile : Technologies

Mise en place d'un ramp-up technologique pour définir une stratégie et un plan de mise en œuvre

GT Détection en environnement Cloud - Formation des analystes

Formation des analystes opérant en environnement Cloud

Cryptographie Post-Quantique

Sensibiliser aux enjeux de la Cryptographie Post Quantique et orienter les implémentations cryptographiques vers davantage d’agilité

Crise cyber et entrainement : méthodologie d'entrainement

Développer une méthodologie d’entrainement générique

GT Détection en environnement Cloud - Panorama des solutions

Panorama des solutions de détection dans le Cloud

Commons

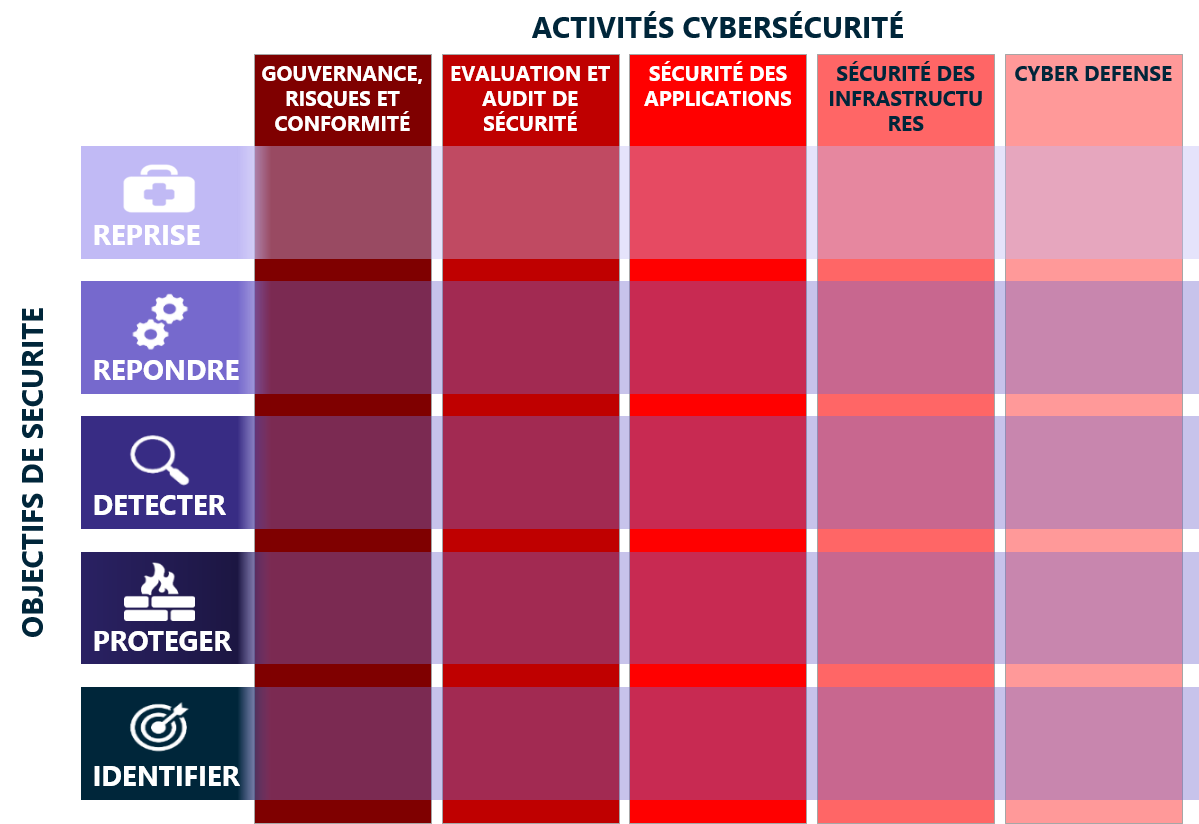

Cybersécurité Agile - Cartographie des technologies

Cartographie des technologies - Cybersécurité Agile

Post-quantum cryptography - Sensibilisation

Le GT PQC propose un livret de sensibilisation à l'urgence de la mise en place de plans de transition dans vos organisations. Ce livret concis peut être proposé à des équipes décisionnaires afin de les acculturer aux risques inhérents à l'arrivée de l'informatique quantique.

Cas d'usage IA et Cybersécurité

Le groupe de travail IA et cybersécurité a identifié plusieurs cas d'usages, listés ci-dessous.

UC5 : Machine Learning vs DDoS

Développement du Use Case pédagogique "Machine Learning vs Attaque DDoS" dans le cadre du GT IA et Cyber

Fiche méthode : Exercice Systèmes industriels

Un exercice « Système industriel » porte sur la compromission de l’environnement OT (Operational Technology). Ainsi, des équipements SCADA, automates, objets connectés, etc. de la chaine de production peuvent être touchés de par leur durée de vie, les normes spécifiques à respecter, la nature nature de leurs protocoles et les restrictions de mise-à-jour.

Facilitateur en Intelligence Artificielle

Un facilitateur IA est un correspondant cyber disposant de connaissances pratiques en cybersécurité et en Intelligence Artificielle.

Communities of interest

Workgroups logbook

Contributions

This is a "read-only" wiki for the moment. Contributions / modifications or informations requests can be adressed at : communautes@campuscyber.fr