« Wiki du campus cyber/fr » : différence entre les versions

Mise à jour pour être en accord avec la nouvelle version de la source de la page |

Mise à jour pour être en accord avec la nouvelle version de la source de la page |

||

| Ligne 31 : | Ligne 31 : | ||

<div class="class-feed workgroup-feed"> | <div class="class-feed workgroup-feed"> | ||

{{#ask: | {{#ask: | ||

[[Category:Groupe de travail]] | [[Category:Groupe de travail]][[Langue::{{USERLANGUAGECODE}}]] | ||

[[Status::En cours]] | [[Status::En cours]] | ||

|?ImageStr | |?ImageStr | ||

| Ligne 46 : | Ligne 46 : | ||

==Communs== | ==Communs== | ||

<div class="class-feed common-feed">{{#ask: | <div class="class-feed common-feed">{{#ask: | ||

[[Category:Commun]] | [[Category:Commun]][[Langue::{{USERLANGUAGECODE}}]] | ||

|?ImageStr | |?ImageStr | ||

|?Tag | |?Tag | ||

| Ligne 62 : | Ligne 62 : | ||

<div class="class-feed community-feed"> | <div class="class-feed community-feed"> | ||

{{#ask: | {{#ask: | ||

[[Category:Communauté d'intérêt]] | [[Category:Communauté d'intérêt]][[Langue::{{USERLANGUAGECODE}}]] | ||

|format=plainlist | |format=plainlist | ||

|sep= | |sep= | ||

Version du 5 janvier 2024 à 12:52

Actualités du Campus Cyber

Blog

Groupes de travail en cours

GT Sécurisation du Cloud - Gouvernance des configurations dans le Cloud public

Groupe de travail dédié à la gouvernance des configurations dans le Cloud public (fr), Working group dedicated to configuration governance in the public cloud (en)

GT Security by design des systèmes d'IA

Le premier livrable du GT sera de s’approprier la première version du guide de recommandations de sécurité pour un système d'IA générative publié par l'ANSSI en avril 2024. (fr)

Crise cyber et entrainement : méthodologie d'entrainement

Développer une méthodologie d’entrainement générique (fr), Developing a generic training methodology (en)

GT Sécurisation du Cloud - Sécurité de la donnée

GT dédié à la sécurisation et au chiffrement des données dans le Cloud : chiffrement at rest, en transit, in use, gestion des clés, des certificats, BYOK,HYOK & co, Confidential Computing (fr), WG dedicated to securing and encrypting data in the cloud: encryption at rest, in transit, in use, key and certificate management, BYOK,HYOK & co, Confidential Computing (en)

Cybersécurité Agile : Technologies

Mise en place d'un ramp-up technologique pour définir une stratégie et un plan de mise en œuvre (fr), Set up a technology ramp-up to define a strategy and implementation plan (en)

Cryptographie Post-Quantique : Agilité

Création d'une matrice d'auto évaluation de la crypto-agilité d'une entreprise (fr), Creation of a matrix designed to evaluate the crypto-agility of an organization (en)

Communs

Fiche méthode : rançongiciel

Un rançongiciel (EN: ransomware) est un programme malveillant exfiltrant et/ou chiffrant les données du parc informatique, avec une demande de rançon. Un rançongiciel peut conduire à une indisponibilité d’une partie significative du parc informatique mettant en jeu la survie de l’organisation. (fr)

Fiche méthode : Exercice Défacement

Le défacement est la modification d’une page web / d’un site, afin de partager de fausses informations ou de faire passer un message de revendication. (fr), Defacement is the modification of a web page/site in order to share false information or pass on a message of protest. (en)

Livre Blanc - Gestion des Vulnérabilités

Ce Livre Blanc est un guide à la bonne gestion de vulnérabilités dans un système informatique, de leur détection à la remédiation, jusqu'à la phase de retour d'expérience. (fr), This White Paper is a guide to the proper management of vulnerabilities in an IT system, from detection to remediation, right through to the feedback phase. (en)

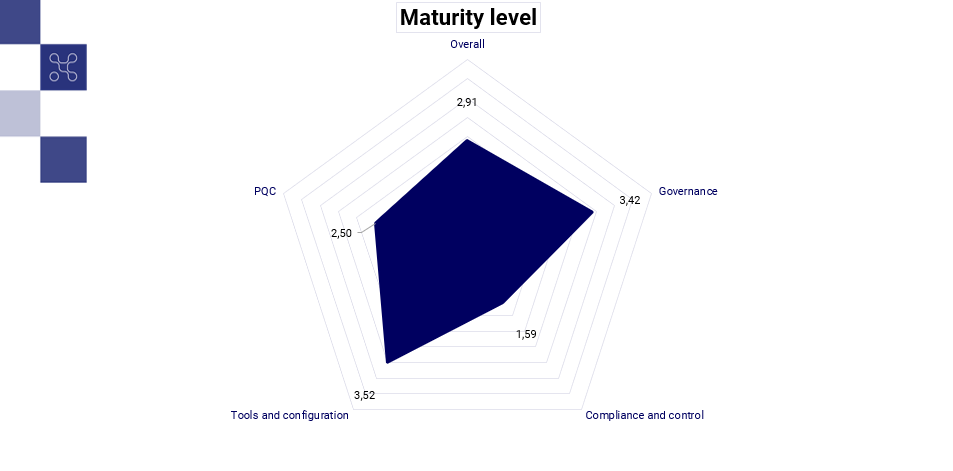

Matrice d'évaluation du niveau de maturité d'une organisation en matière de PQC

Ce document est destiné à aider les entreprises qui le souhaitent à évaluer leur posture et leur niveau de maturité quant à leur exposition et à leur capacité à se protéger contre la menace quantique. Il s'agit d'un cadre général pour inspirer les entreprises qui le souhaitent. (fr), This document is intended to help companies that wish to assess their posture and maturity level with regard to their exposure and ability to protect themselves against the quantum threat. It is a general framework to inspire companies that wish to do so. (en)

Fiche méthode : Exercice Systèmes industriels

Un exercice « Système industriel » porte sur la compromission de l’environnement OT (Operational Technology). Ainsi, des équipements SCADA, automates, objets connectés, etc. de la chaine de production peuvent être touchés de par leur durée de vie, les normes spécifiques à respecter, la nature nature de leurs protocoles et les restrictions de mise-à-jour. (fr), An ‘Industrial System’ exercise deals with the compromise of the OT (Operational Technology) environment. In this way, SCADA equipment, PLCs, connected objects, etc. in the production chain can be affected because of their lifespan, the specific standards they have to comply with, the nature of their protocols and the update restrictions. (en)

Appliquer EBIOS RM à un système IA

Application du guide « méthodologie EBIOS RM » publié par l’ANSSI pour évaluer un système à base d’intelligence artificielle. (fr)

Communautés d'intérêt

Retrouvez les journaux de bord des Groupes de Travail

Contributions

Le wiki est pour le moment en "lecture seule". Pour toute demande de contribution / modification, vous pouvez vous adresser à : communautes@campuscyber.fr