Campus Cyber - WIKI

Campus Cyber's news

Blog

Workgroups

Cybersécurité Agile : SSDLC

Schéma de SSDLC qui intègre le design, l'architecture, le developpement, le testing et la maintenance

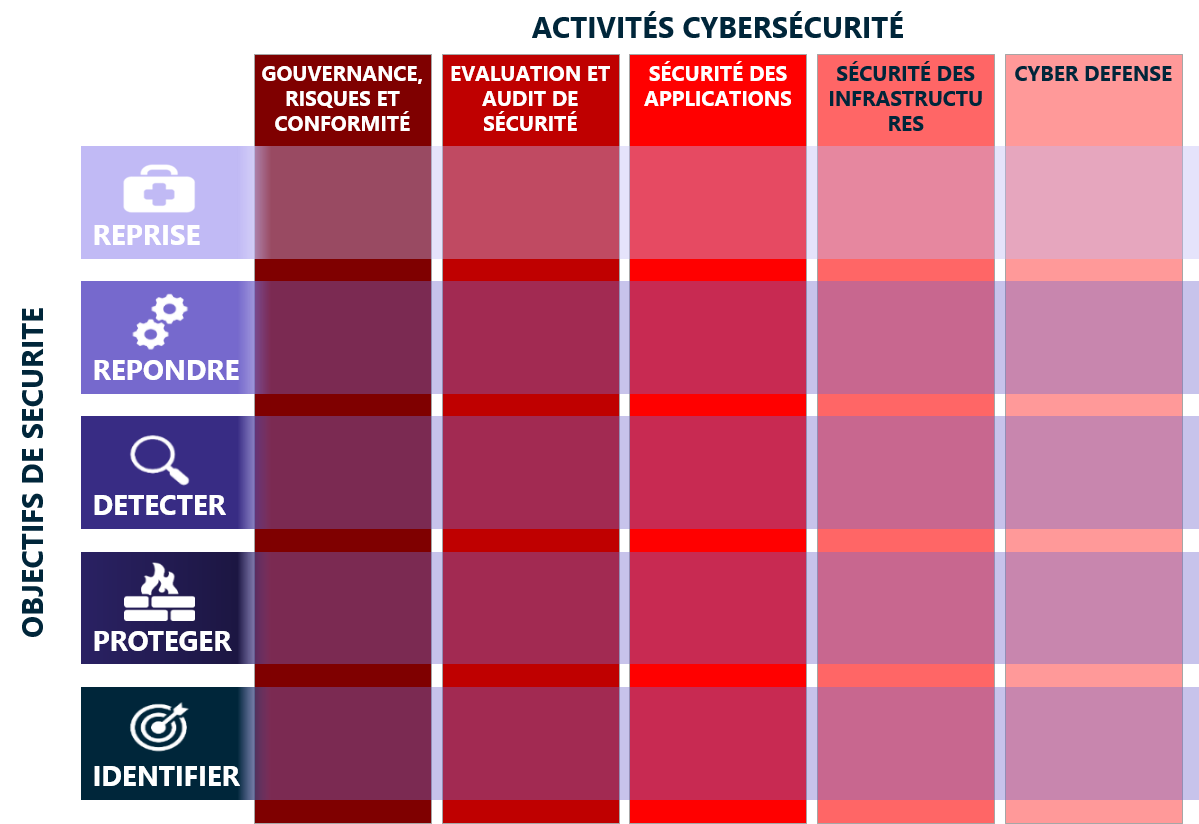

GT Formation - Rayonnement matrice des compétences

Promouvoir les travaux menés autour des matrices des compétences des métiers de la cybersécurité.

GT Security by design des systèmes d'IA

Le premier livrable du GT sera de s’approprier la première version du guide de recommandations de sécurité pour un système d'IA générative publié par l'ANSSI en avril 2024.

Cybersécurité Agile : Technologies

Mise en place d'un ramp-up technologique pour définir une stratégie et un plan de mise en œuvre

GT Sécurisation des drones et robots - Authentification dans les essaims

Gestion de l'authentification dans les essaims de drones

GT Sécurisation du Cloud - Sécurité de la donnée

GT dédié à la sécurisation et au chiffrement des données dans le Cloud : chiffrement at rest, en transit, in use, gestion des clés, des certificats, BYOK,HYOK & co, Confidential Computing

Commons

Fiche méthode : Exercice DDoS

Une attaque de Déni de Service Distribué (DDoS) consiste en une surcharge d’une application (site web, API, etc.) par une multitude de requêtes, conduisant à un éventuel arrêt de fonctionnement de l’application.

Méthodologie d'évaluation sur noeuds Ethereum inspiré de la CSPN

L'objectif de cette production est de vérifier si la méthodologie d'évaluation EN 17640 peut être utilisée pour l'évaluation des nœuds Ethereum dans le cadre du schéma de certification C.S.P.N.

TCFU - Note MCS - Maintien en condition de sécurité

Le groupe d'échange Transport Collectif Ferroviaire et Urbain a produit une note pour définir les principes et la mise en oeuvre de contrat MCS harmonisé.

Formation des analystes Cloud - Exercices de cadrage

Exercices d'entrainement pour les analystes Cloud, en fonction de leur niveau et de leurs responsabilités.

Fiche méthode : Exercice Exfiltration

L’exfiltration de données implique qu’un attaquant pénètre dans un Système d’Information (SI) afin d’en extraire discrètement des informations notamment à des fins de revente, d’espionnage, fraude ou de préparation d’attaques ultérieures.

Cas d'usage IA et Cybersécurité

Le groupe de travail IA et cybersécurité a identifié plusieurs cas d'usages, listés ci-dessous.

Communities of interest

Workgroups logbook

Contributions

This is a "read-only" wiki for the moment. Contributions / modifications or informations requests can be adressed at : communautes@campuscyber.fr