Wiki du campus cyber

Actualités du Campus Cyber

Blog

Groupes de travail en cours

GT Sécurisation du Cloud - Sécurité de la donnée

GT dédié à la sécurisation et au chiffrement des données dans le Cloud : chiffrement at rest, en transit, in use, gestion des clés, des certificats, BYOK,HYOK & co, Confidential Computing

Cybersécurité Agile : Technologies

Mise en place d'un ramp-up technologique pour définir une stratégie et un plan de mise en œuvre

GT Sécurisation des drones et robots - Authentification dans les essaims

Gestion de l'authentification dans les essaims de drones

GT Détection en environnement Cloud - Panorama des solutions

Panorama des solutions de détection dans le Cloud

Crise cyber et entrainement : méthodologie d'entrainement

Développer une méthodologie d’entrainement générique

Crise cyber et entrainement : doctrine

Doctrine et méthode de résilience cyber et gestion de crise d’origine cyber.

Communs

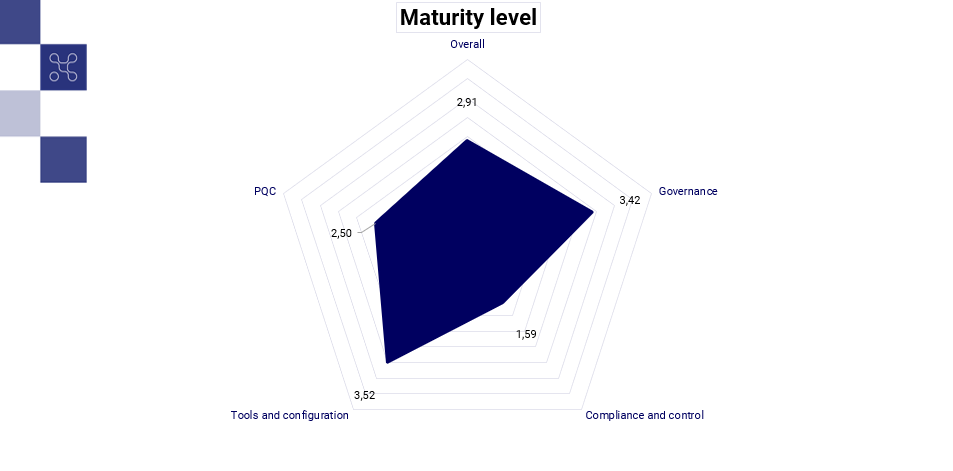

Matrice d'évaluation du niveau de maturité d'une organisation en matière de PQC

Ce document est destiné à aider les entreprises qui le souhaitent à évaluer leur posture et leur niveau de maturité quant à leur exposition et à leur capacité à se protéger contre la menace quantique. Il s'agit d'un cadre général pour inspirer les entreprises qui le souhaitent.

Horizon Cyber 2030

Dessiner un futur proche, en identifiant les priorités et les futurs défis de notre secteur et en extrapolant les tendances observées aujourd’hui.

Livre Blanc - Gestion des Vulnérabilités

Ce Livre Blanc est un guide à la bonne gestion de vulnérabilités dans un système informatique, de leur détection à la remédiation, jusqu'à la phase de retour d'expérience.

Synthèse Formation Cycle 2

Le GT Formation a pour objectif de proposer des actions pour rendre visibles les offres de formation et ainsi alimenter la filière en nouvelles recrues au bon niveau de compétence.

TCFU - Note MCS - Maintien en condition de sécurité

Le groupe d'échange Transport Collectif Ferroviaire et Urbain a produit une note pour définir les principes et la mise en oeuvre de contrat MCS harmonisé.

L'intelligence artificielle en cybersécurité

Identifie et analyse certains cas d'usage où l’Intelligence Artificielle permet des avancées pour la cybersécurité.

Communautés d'intérêt

Retrouvez les journaux de bord des Groupes de Travail

Contributions

Le wiki est pour le moment en "lecture seule". Pour toute demande de contribution / modification, vous pouvez vous adresser à : communautes@campuscyber.fr