« Wiki du campus cyber/fr » : différence entre les versions

Mise à jour pour être en accord avec la nouvelle version de la source de la page |

Mise à jour pour être en accord avec la nouvelle version de la source de la page |

||

| Ligne 17 : | Ligne 17 : | ||

<div class="class-feed workgroup-feed"> | <div class="class-feed workgroup-feed"> | ||

{{#ask: | {{#ask: | ||

[[Category:Blogpost | [[Category:Blogpost]] | ||

|?ImageStr | |?ImageStr | ||

<!-- |?ShortDescription@{{USERLANGUAGECODE}}= Description|+lang={{USERLANGUAGECODE}} --> | <!-- |?ShortDescription@{{USERLANGUAGECODE}}= Description|+lang={{USERLANGUAGECODE}} --> | ||

| Ligne 26 : | Ligne 26 : | ||

|searchlabel= | |searchlabel= | ||

}}</div><!-- plainlist --> | }}</div><!-- plainlist --> | ||

<div class="smw-template-furtherresults"> [[Articles|Retrouvez tous les articles]] </div | <div class="smw-template-furtherresults"> [[Articles|Retrouvez tous les articles]] </div> | ||

==Groupes de travail en cours== | ==Groupes de travail en cours== | ||

Version du 5 janvier 2024 à 13:06

Actualités du Campus Cyber

Blog

Groupes de travail en cours

Cybersécurité Agile : SSDLC

Schéma de SSDLC qui intègre le design, l'architecture, le developpement, le testing et la maintenance

Cybersécurité Agile : SSDLC

Schéma de SSDLC qui intègre le design, l'architecture, le developpement, le testing et la maintenance

GT Sécurisation des drones et robots - Authentification dans les essaims

Gestion de l'authentification dans les essaims de drones

GT Security by design des systèmes d'IA

Le premier livrable du GT sera de s’approprier la première version du guide de recommandations de sécurité pour un système d'IA générative publié par l'ANSSI en avril 2024.

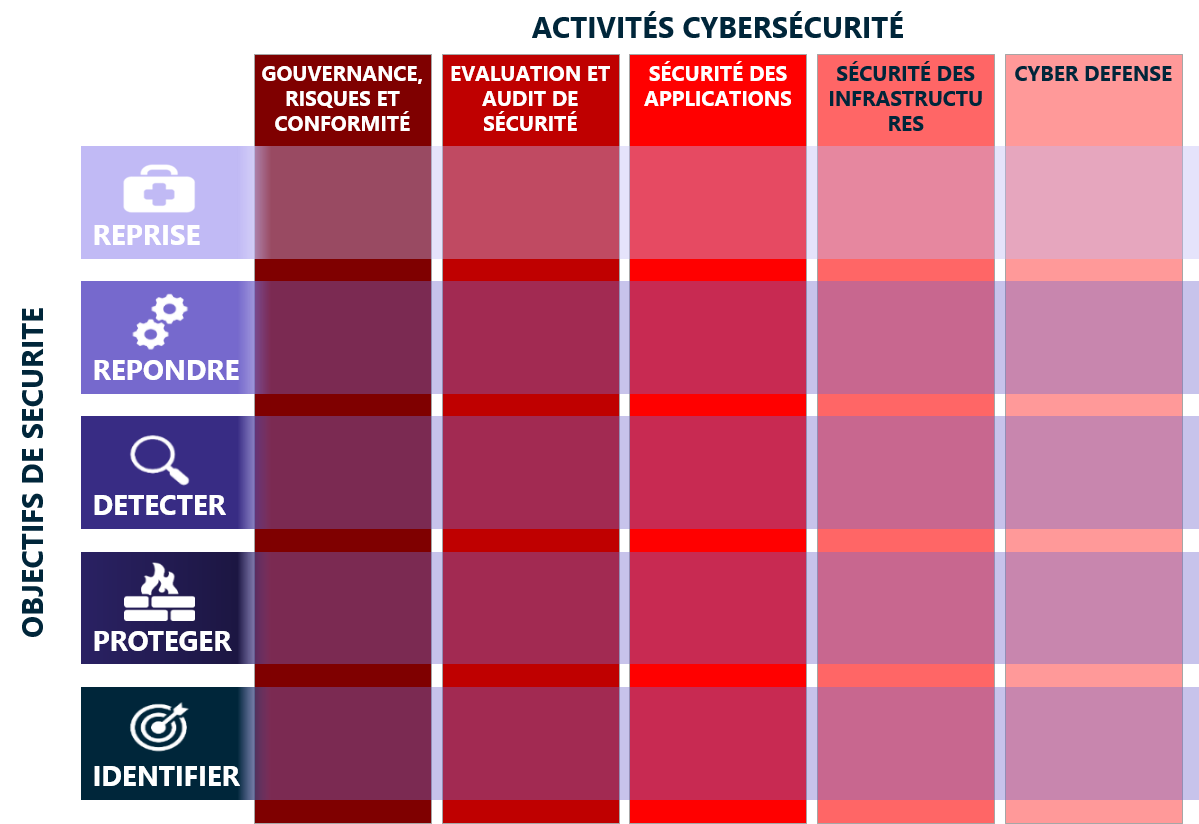

GT Formation - Rayonnement matrice des compétences

Promouvoir les travaux menés autour des matrices des compétences des métiers de la cybersécurité.

Cybersécurité Agile : Security Champions & SME

Identifier l'intérêt pour les organisations d'avoir des Security Champions et Subject Matter Expert

Communs

Synthèse Formation Cycle 2

Le GT Formation a pour objectif de proposer des actions pour rendre visibles les offres de formation et ainsi alimenter la filière en nouvelles recrues au bon niveau de compétence.

Fiche méthode : Exercice DDoS

Une attaque de Déni de Service Distribué (DDoS) consiste en une surcharge d’une application (site web, API, etc.) par une multitude de requêtes, conduisant à un éventuel arrêt de fonctionnement de l’application.

Identification Ami-Ennemi

Production du GT "Identification Ami-Ennemi" de la Communauté d'intérêt "Sécurisation des drones et robots"

Cas d'usage IA et Cybersécurité

Le groupe de travail IA et cybersécurité a identifié plusieurs cas d'usages, listés ci-dessous.

Mini-série cyber sécurité

Proposition de synopsis pour la création d'une mini-série de sensibilisation aux risques cyber

Post-quantum cryptography - Sensibilisation

Le GT PQC propose un livret de sensibilisation à l'urgence de la mise en place de plans de transition dans vos organisations. Ce livret concis peut être proposé à des équipes décisionnaires afin de les acculturer aux risques inhérents à l'arrivée de l'informatique quantique.

Communautés d'intérêt

Retrouvez les journaux de bord des Groupes de Travail

Contributions

Le wiki est pour le moment en "lecture seule". Pour toute demande de contribution / modification, vous pouvez vous adresser à : communautes@campuscyber.fr