« Wiki du campus cyber/en » : différence entre les versions

Mise à jour pour être en accord avec la nouvelle version de la source de la page |

Aucun résumé des modifications |

||

| Ligne 13 : | Ligne 13 : | ||

</div> | </div> | ||

==Blog== | ==Blog== | ||

<div class="class-feed workgroup-feed"> | <div class="class-feed workgroup-feed"> | ||

{{#ask: | {{#ask: | ||

[[Category:Blogpost | [[Category:Blogpost]] | ||

|?ImageStr | |?ImageStr | ||

<!-- |?ShortDescription@{{USERLANGUAGECODE}}= Description|+lang={{USERLANGUAGECODE}} --> | <!-- |?ShortDescription@{{USERLANGUAGECODE}}= Description|+lang={{USERLANGUAGECODE}} --> | ||

| Ligne 26 : | Ligne 25 : | ||

|searchlabel= | |searchlabel= | ||

}}</div><!-- plainlist --> | }}</div><!-- plainlist --> | ||

<div class="smw-template-furtherresults"> [[Articles|See all posts]] | <div class="smw-template-furtherresults"> [[Articles|See all posts]] </div> | ||

</div> | |||

==Workgroups== | ==Workgroups== | ||

Version du 5 janvier 2024 à 13:07

Campus Cyber's news

Blog

Workgroups

GT Sécurisation du Cloud - Gouvernance des configurations dans le Cloud public

Groupe de travail dédié à la gouvernance des configurations dans le Cloud public

GT Détection en environnement Cloud - Formation des analystes

Formation des analystes opérant en environnement Cloud

Cybersécurité Agile : Security Champions & SME

Identifier l'intérêt pour les organisations d'avoir des Security Champions et Subject Matter Expert

Crise cyber et entrainement : méthodologie d'entrainement

Développer une méthodologie d’entrainement générique

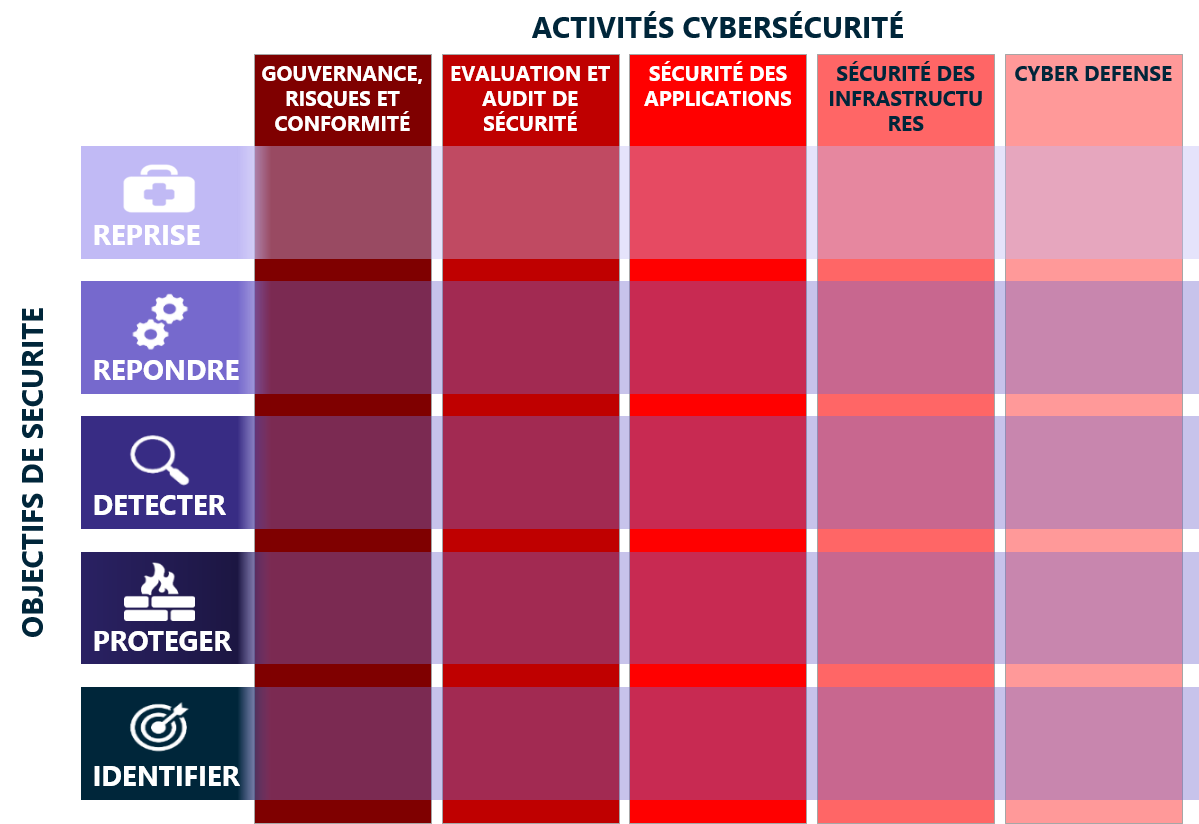

GT Formation - Rayonnement matrice des compétences

Promouvoir les travaux menés autour des matrices des compétences des métiers de la cybersécurité.

GT Sécurisation du Cloud - Sécurité de la donnée

GT dédié à la sécurisation et au chiffrement des données dans le Cloud : chiffrement at rest, en transit, in use, gestion des clés, des certificats, BYOK,HYOK & co, Confidential Computing

Commons

Appliquer EBIOS RM à un système IA

Application du guide « méthodologie EBIOS RM » publié par l’ANSSI pour évaluer un système à base d’intelligence artificielle.

UC5 : Machine Learning vs DDoS

Développement du Use Case pédagogique "Machine Learning vs Attaque DDoS" dans le cadre du GT IA et Cyber

Spécifications générales et gouvernance wiki

Synthèse des spécifications du wiki et du modèle de gouvernance à développer.

Méthodologie d'évaluation des Smart Contract inspiré de la CSPN

L'objectif de cette production est de vérifier si la méthodologie d'évaluation EN 17640 peut être utilisée pour l'évaluation des Smart Contracts dans le cadre du schéma de certification C.S.P.N.

Doctrine CTI

Document créé par le GT CTI, cette "Doctrine" décrit les règles, lignes directrices et méthodes pour créer et partager du renseignement d'intérêt cyber.

Cas d'usage IA et Cybersécurité

Le groupe de travail IA et cybersécurité a identifié plusieurs cas d'usages, listés ci-dessous.

Communities of interest

Workgroups logbook

Contributions

This is a "read-only" wiki for the moment. Contributions / modifications or informations requests can be adressed at : communautes@campuscyber.fr