« Wiki du campus cyber/en » : différence entre les versions

Mise à jour pour être en accord avec la nouvelle version de la source de la page |

Aucun résumé des modifications |

||

| Ligne 13 : | Ligne 13 : | ||

</div> | </div> | ||

==Blog== | ==Blog== | ||

<div class="class-feed workgroup-feed"> | <div class="class-feed workgroup-feed"> | ||

{{#ask: | {{#ask: | ||

[[Category:Blogpost | [[Category:Blogpost]] | ||

|?ImageStr | |?ImageStr | ||

<!-- |?ShortDescription@{{USERLANGUAGECODE}}= Description|+lang={{USERLANGUAGECODE}} --> | <!-- |?ShortDescription@{{USERLANGUAGECODE}}= Description|+lang={{USERLANGUAGECODE}} --> | ||

| Ligne 26 : | Ligne 25 : | ||

|searchlabel= | |searchlabel= | ||

}}</div><!-- plainlist --> | }}</div><!-- plainlist --> | ||

<div class="smw-template-furtherresults"> [[Articles|See all posts]] | <div class="smw-template-furtherresults"> [[Articles|See all posts]] </div> | ||

</div> | |||

==Workgroups== | ==Workgroups== | ||

Version du 5 janvier 2024 à 13:07

Campus Cyber's news

Blog

Workgroups

GT Sécurisation du Cloud - Sécurité de la donnée

GT dédié à la sécurisation et au chiffrement des données dans le Cloud : chiffrement at rest, en transit, in use, gestion des clés, des certificats, BYOK,HYOK & co, Confidential Computing

GT Sécurisation des drones et robots - Etat de l’art des attaques et des défenses

Dresser l’état de l’art des attaques et des défenses sur les drones et robots afin d'établir un protocole de pentest

Crise cyber et entrainement : méthodologie d'entrainement

Développer une méthodologie d’entrainement générique

Cybersécurité Agile : SSDLC

Schéma de SSDLC qui intègre le design, l'architecture, le developpement, le testing et la maintenance

GT Détection en environnement Cloud - Panorama des solutions

Panorama des solutions de détection dans le Cloud

Cybersécurité Agile : Technologies

Mise en place d'un ramp-up technologique pour définir une stratégie et un plan de mise en œuvre

Commons

Post-quantum cryptography - Sensibilisation

Le GT PQC propose un livret de sensibilisation à l'urgence de la mise en place de plans de transition dans vos organisations. Ce livret concis peut être proposé à des équipes décisionnaires afin de les acculturer aux risques inhérents à l'arrivée de l'informatique quantique.

Cybersécurité Agile - Cartographie des technologies

Cartographie des technologies - Cybersécurité Agile

Spécifications générales et gouvernance wiki

Synthèse des spécifications du wiki et du modèle de gouvernance à développer.

Fiche méthode : attaque par chaîne d'approvisionnement

Une attaque sur la chaine d’approvisionnement (EN: Supply chain attack) est une attaque qui vise un fournisseur de service ou partenaire. Les attaquants visent par exemple à arrêter certains systèmes critiques ou à s’installer dans les systèmes à des fins d’espionnage, comme ce fût le cas dans l’attaque de SolarWinds.

Formation des analystes Cloud - Fiches métiers

Détails des compétences nécessaires aux Analystes Cloud, en fonction de leur niveau de compétences et de responsabilités.

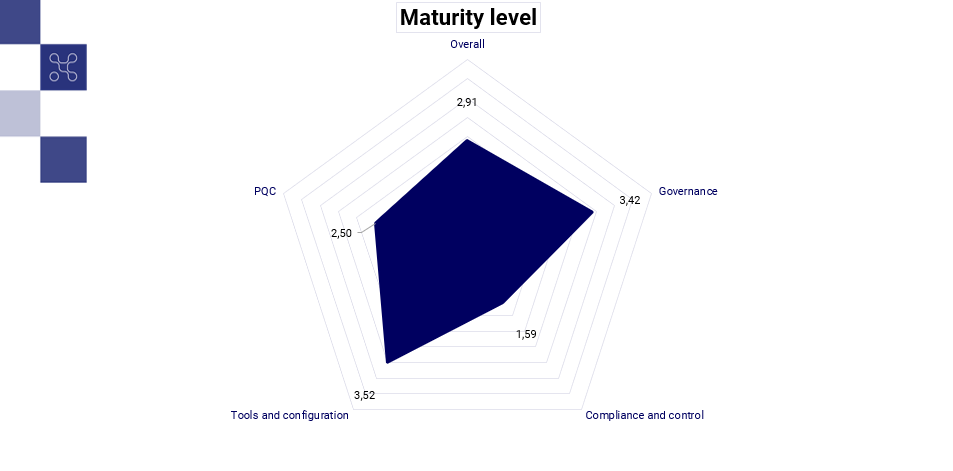

Matrice d'évaluation du niveau de maturité d'une organisation en matière de PQC

Ce document est destiné à aider les entreprises qui le souhaitent à évaluer leur posture et leur niveau de maturité quant à leur exposition et à leur capacité à se protéger contre la menace quantique. Il s'agit d'un cadre général pour inspirer les entreprises qui le souhaitent.

Communities of interest

Workgroups logbook

Contributions

This is a "read-only" wiki for the moment. Contributions / modifications or informations requests can be adressed at : communautes@campuscyber.fr