« Wiki du campus cyber/en » : différence entre les versions

Aucun résumé des modifications |

Mise à jour pour être en accord avec la nouvelle version de la source de la page |

||

| Ligne 42 : | Ligne 42 : | ||

Once a month, the Studio des Communs team's presents a topic: a workgroup production, a project in progress, partnerships, viewpoints on current events...<br/>. | Once a month, the Studio des Communs team's presents a topic: a workgroup production, a project in progress, partnerships, viewpoints on current events...<br/>. | ||

<div class="mw-translate-fuzzy"> | |||

You'll find all of our INsiders in the [[Ressources]] page. | You'll find all of our INsiders in the [[Ressources]] page. | ||

</div> | </div> | ||

<div class="player-home col-sm-12 col-md-6"> | <div class="player-home col-sm-12 col-md-6"> | ||

{{#ev:youtube|9v-9aXi77qg}} | {{#ev:youtube|9v-9aXi77qg}} | ||

</div> | |||

</div> | </div> | ||

</div> | </div> | ||

Version du 5 mai 2025 à 12:44

The Studio des Communs is the Campus Cyber's hub in charge of cybersecurity commons, from production to distribution for the entire ecosystem. This Wiki lets you follow the work of the Communities of Interest and find their productions.

Campus Cyber's news

Blog

Every month, you'll find the Sum'Up Studio to keep you informed of the progress of Studio des Communs projects, working groups and communities of interest.

INsiders

The replays are online !

Once a month, the Studio des Communs team's presents a topic: a workgroup production, a project in progress, partnerships, viewpoints on current events...

.

You'll find all of our INsiders in the Ressources page.

Workgroups

The Working Groups bring together experts around themes identified by the Communities of Interest to produce deliverables that will be shared by the ecosystem.

GT Sécurisation des drones et robots - Etat de l’art des attaques et des défenses

Dresser l’état de l’art des attaques et des défenses sur les drones et robots afin d'établir un protocole de pentest

Crise cyber et entrainement : outillage

Développer des outils dédiés à l’évaluation de maturité et à la gestion de crise d’origine cyber.

Cybersécurité Agile : Technologies

Mise en place d'un ramp-up technologique pour définir une stratégie et un plan de mise en œuvre

GT Détection en environnement Cloud - Formation des analystes

Formation des analystes opérant en environnement Cloud

Cybersécurité Agile : Security Champions & SME

Identifier l'intérêt pour les organisations d'avoir des Security Champions et Subject Matter Expert

Cryptographie Post-Quantique : Agilité

Création d'une matrice d'auto évaluation de la crypto-agilité d'une entreprise

Commons

The Working Groups work on the production of Commons, which can be publications, PoCs, platforms, guides, specifications... See below for available productions.

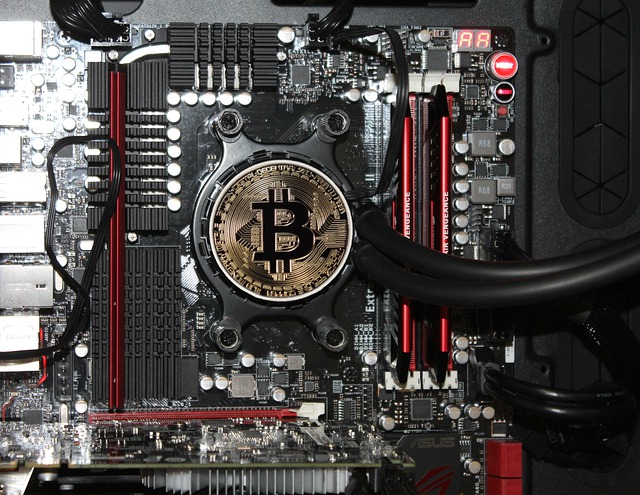

Catalogue d'attaques des crypto-actifs (EN)

Référencer et suivre l'évolution des cyberattaques sur les crypto-actifs

Méthodologie de développement d'une stratégie d'entraînement

Le but est de structurer un programme d’entraînement en cohérence avec les objectifs à long terme préalablement définis, visant à renforcer les capacités de réponse à la crise.

Fiche méthode : attaque par chaîne d'approvisionnement

Une attaque sur la chaine d’approvisionnement (EN: Supply chain attack) est une attaque qui vise un fournisseur de service ou partenaire. Les attaquants visent par exemple à arrêter certains systèmes critiques ou à s’installer dans les systèmes à des fins d’espionnage, comme ce fût le cas dans l’attaque de SolarWinds.

Facilitateur en Intelligence Artificielle

Un facilitateur IA est un correspondant cyber disposant de connaissances pratiques en cybersécurité et en Intelligence Artificielle.

Fiche pratique : Prévenir les risques cyber d'une supply chain

La cybersécurité dans la supply chain, où les enjeux sectoriels mettent en lumière l’importance de distinguer entre opérer un Système d’information et fournir un service, met en évidence le rôle clef des sous-traitants, la nécessité d’une confiance mutuelle et des normes de sécurité élevées. La cybersécurité dans la supply chain, où les enjeux sectoriels mettent en lumière l’importance de distinguer entre opérer un Système d’information et fournir un service, met en évidence le rôle clef des sous-traitants, la nécessité d’une confiance mutuelle et des normes de sécurité élevées.

Livre Blanc - Gestion des Vulnérabilités

Ce Livre Blanc est un guide à la bonne gestion de vulnérabilités dans un système informatique, de leur détection à la remédiation, jusqu'à la phase de retour d'expérience.

Communities of interest

You'll also find the workgroups logbooks

Contributions

This is a "read-only" wiki for the moment. Contributions / modifications or informations requests can be adressed at : communautes@campuscyber.fr