Campus Cyber - WIKI

Campus Cyber's news

Blog

Workgroups

Crise cyber et entrainement : doctrine

Doctrine et méthode de résilience cyber et gestion de crise d’origine cyber.

Cryptographie Post-Quantique : Agilité

Création d'une matrice d'auto évaluation de la crypto-agilité d'une entreprise

GT Détection en environnement Cloud - Formation des analystes

Formation des analystes opérant en environnement Cloud

GT CTI - Threat Intelligence Platform

Structurer et implémenter un commun de la cyber pour le partage de données en lien avec la Cyber Threat Intelligence.

Crise cyber et entrainement : outillage

Développer des outils dédiés à l’évaluation de maturité et à la gestion de crise d’origine cyber.

Cybersécurité Agile : Technologies

Mise en place d'un ramp-up technologique pour définir une stratégie et un plan de mise en œuvre

Commons

Cas d'usage IA et Cybersécurité

Le groupe de travail IA et cybersécurité a identifié plusieurs cas d'usages, listés ci-dessous.

Facilitateur en Intelligence Artificielle

Un facilitateur IA est un correspondant cyber disposant de connaissances pratiques en cybersécurité et en Intelligence Artificielle.

Synthèse Ressources Mutualisées

Synthèse des travaux d'analyses du GT Ressources Mutualisées

Rapport de Pentest noeud Ethereum

Rapport de Pentest noeud Ethereum

Fiche méthode : Exercice Défacement

Le défacement est la modification d’une page web / d’un site, afin de partager de fausses informations ou de faire passer un message de revendication.

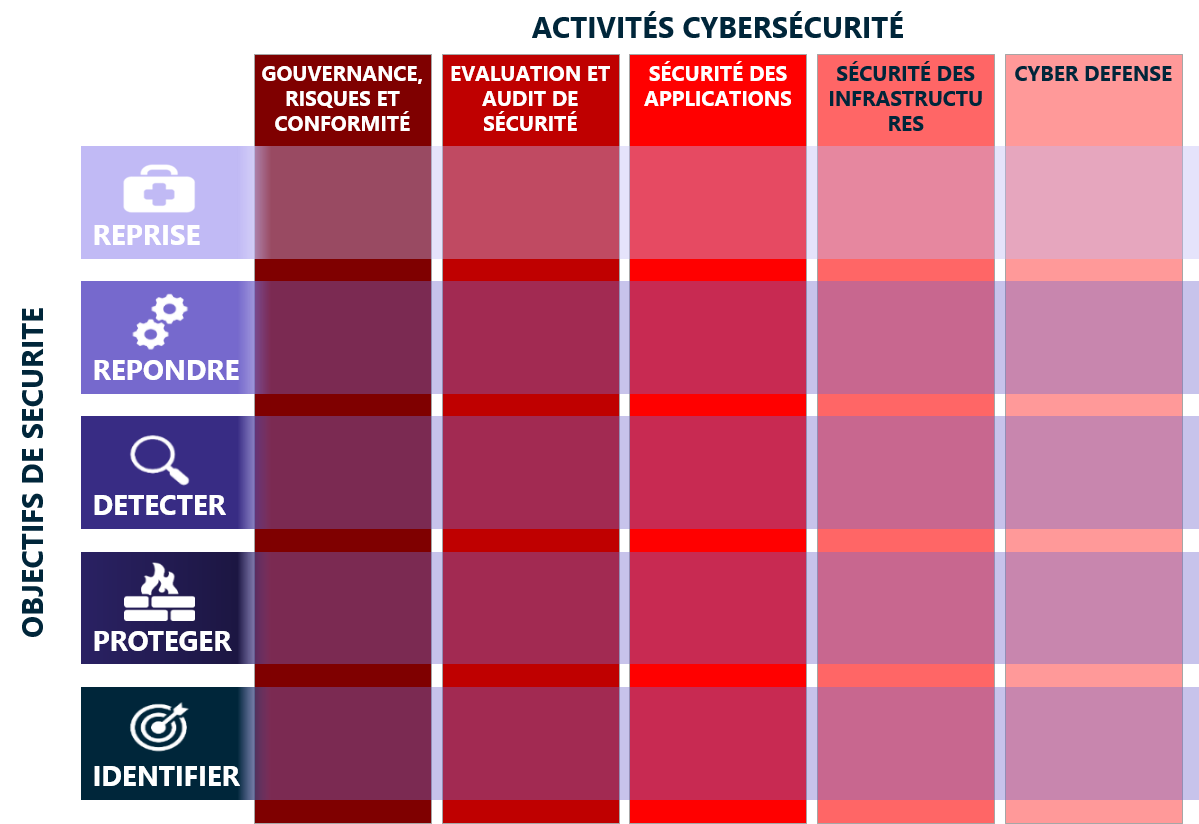

Cybersécurité Agile - Cartographie des technologies

Cartographie des technologies - Cybersécurité Agile

Communities of interest

Workgroups logbook

Contributions

This is a "read-only" wiki for the moment. Contributions / modifications or informations requests can be adressed at : communautes@campuscyber.fr