Campus Cyber - WIKI

The Studio des Communs is the Campus Cyber's hub in charge of cybersecurity commons, from production to distribution for the entire ecosystem. This Wiki lets you follow the work of the Communities of Interest and find their productions.

Campus Cyber's news

Every month, you'll find the Sum'Up Studio to keep you informed of the progress of Studio des Communs projects, working groups and communities of interest.

Blog

INsiders

The replays are online !

Once a month, the Studio des Communs team's presents a topic: a workgroup production, a project in progress, partnerships, viewpoints on current events...

.

You'll find all of our INsiders in the Ressources page.

Workgroups

GT Sécurisation des drones et robots - Etat de l’art des attaques et des défenses

Dresser l’état de l’art des attaques et des défenses sur les drones et robots afin d'établir un protocole de pentest

Cybersécurité Agile : SSDLC

Schéma de SSDLC qui intègre le design, l'architecture, le developpement, le testing et la maintenance

Cybersécurité Agile : Security Champions & SME

Identifier l'intérêt pour les organisations d'avoir des Security Champions et Subject Matter Expert

GT Détection en environnement Cloud - Panorama des solutions

Panorama des solutions de détection dans le Cloud

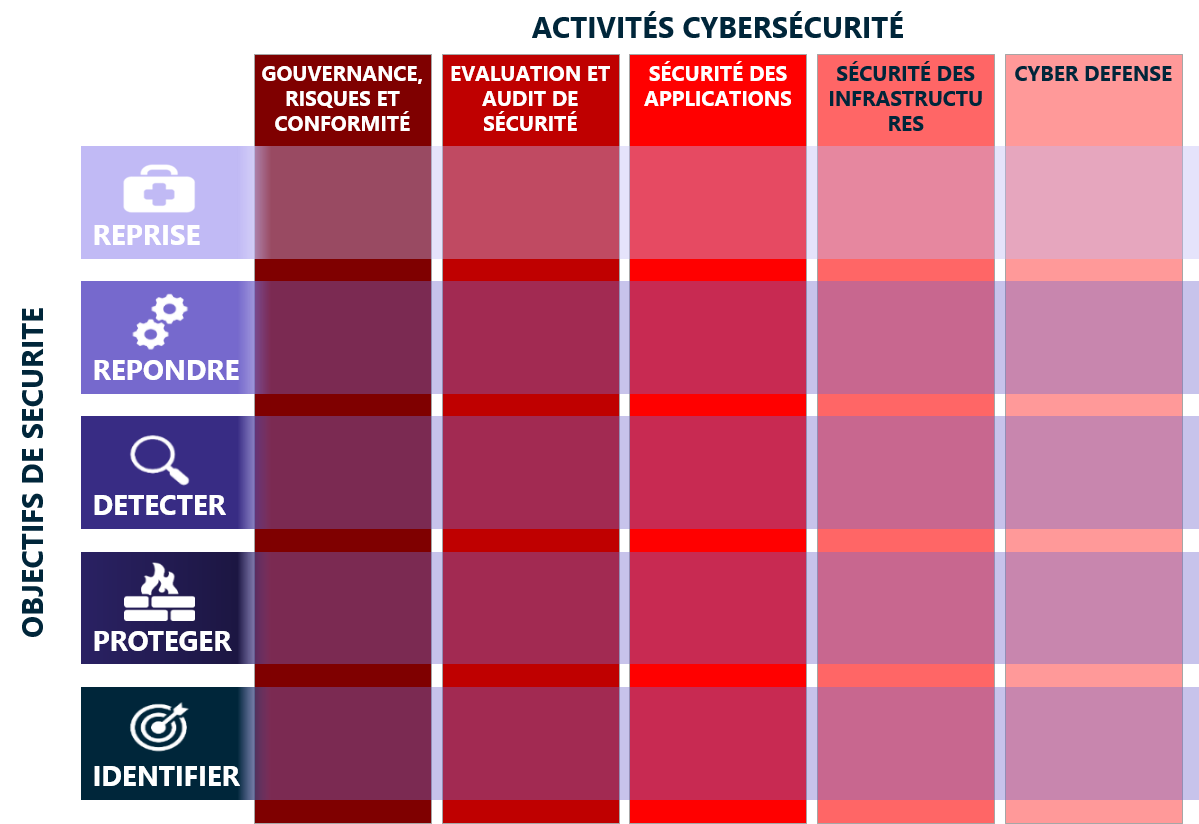

GT Formation - Rayonnement matrice des compétences

Promouvoir les travaux menés autour des matrices des compétences des métiers de la cybersécurité.

GT Security by design des systèmes d'IA

Le premier livrable du GT sera de s’approprier la première version du guide de recommandations de sécurité pour un système d'IA générative publié par l'ANSSI en avril 2024.

Commons

Fiche méthode : Exercice de sensibilisation

La sensibilisation à la gestion de crise cyber porte généralement sur la construction ou l’amélioration du dispositif de crise et réunit les différentes personnes impliquées autour d’une table.

Cas d'usage IA et Cybersécurité

Le groupe de travail IA et cybersécurité a identifié plusieurs cas d'usages, listés ci-dessous.

Spécifications générales et gouvernance wiki

Synthèse des spécifications du wiki et du modèle de gouvernance à développer.

Synthèse Formation Cycle 2

Le GT Formation a pour objectif de proposer des actions pour rendre visibles les offres de formation et ainsi alimenter la filière en nouvelles recrues au bon niveau de compétence.

Fiche méthode : Exercice Défacement

Le défacement est la modification d’une page web / d’un site, afin de partager de fausses informations ou de faire passer un message de revendication.

Analyse des attaques sur les systèmes de l'IA

Production du livrable "Analyse des attaques sur les systèmes de l'IA" dans le cadre de la Communauté d'Intérêt Sécurité de l'IA co-piloté par le Campus Cyber et le Hub France IA

Communities of interest

Workgroups logbook

Contributions

This is a "read-only" wiki for the moment. Contributions / modifications or informations requests can be adressed at : communautes@campuscyber.fr