« Wiki du campus cyber/en » : différence entre les versions

Aucun résumé des modifications |

Mise à jour pour être en accord avec la nouvelle version de la source de la page |

||

| Ligne 13 : | Ligne 13 : | ||

</div> | </div> | ||

<div class="mw-translate-fuzzy"> | |||

==Blog== | ==Blog== | ||

<div class="class-feed workgroup-feed"> | <div class="class-feed workgroup-feed"> | ||

| Ligne 25 : | Ligne 26 : | ||

|searchlabel= | |searchlabel= | ||

}}</div><!-- plainlist --> | }}</div><!-- plainlist --> | ||

<div class="smw-template-furtherresults"> [[Articles|See all posts]] </div> | <div class="smw-template-furtherresults"> [[Articles|See all posts]] </div> | ||

</div> | |||

==Workgroups== | ==Workgroups== | ||

Version du 2 mai 2024 à 13:44

Campus Cyber's news

Workgroups

Cybersécurité Agile : SSDLC

Schéma de SSDLC qui intègre le design, l'architecture, le developpement, le testing et la maintenance

GT Security by design des systèmes d'IA

Le premier livrable du GT sera de s’approprier la première version du guide de recommandations de sécurité pour un système d'IA générative publié par l'ANSSI en avril 2024.

Cybersécurité Agile : SSDLC

Schéma de SSDLC qui intègre le design, l'architecture, le developpement, le testing et la maintenance

GT Sécurisation du Cloud - Sécurité de la donnée

GT dédié à la sécurisation et au chiffrement des données dans le Cloud : chiffrement at rest, en transit, in use, gestion des clés, des certificats, BYOK,HYOK & co, Confidential Computing

Cryptographie Post-Quantique

Sensibiliser aux enjeux de la Cryptographie Post Quantique et orienter les implémentations cryptographiques vers davantage d’agilité

GT CTI - Threat Intelligence Platform

Structurer et implémenter un commun de la cyber pour le partage de données en lien avec la Cyber Threat Intelligence.

Commons

Méthodologie d'évaluation sur noeuds Ethereum inspiré de la CSPN

L'objectif de cette production est de vérifier si la méthodologie d'évaluation EN 17640 peut être utilisée pour l'évaluation des nœuds Ethereum dans le cadre du schéma de certification C.S.P.N.

Fiche méthode : Exercice Systèmes industriels

Un exercice « Système industriel » porte sur la compromission de l’environnement OT (Operational Technology). Ainsi, des équipements SCADA, automates, objets connectés, etc. de la chaine de production peuvent être touchés de par leur durée de vie, les normes spécifiques à respecter, la nature nature de leurs protocoles et les restrictions de mise-à-jour.

Méthodologie de développement d'une stratégie d'entraînement

Le but est de structurer un programme d’entraînement en cohérence avec les objectifs à long terme préalablement définis, visant à renforcer les capacités de réponse à la crise.

Cas d'usage IA et Cybersécurité

Le groupe de travail IA et cybersécurité a identifié plusieurs cas d'usages, listés ci-dessous.

Fiche méthode : rançongiciel

Un rançongiciel (EN: ransomware) est un programme malveillant exfiltrant et/ou chiffrant les données du parc informatique, avec une demande de rançon. Un rançongiciel peut conduire à une indisponibilité d’une partie significative du parc informatique mettant en jeu la survie de l’organisation.

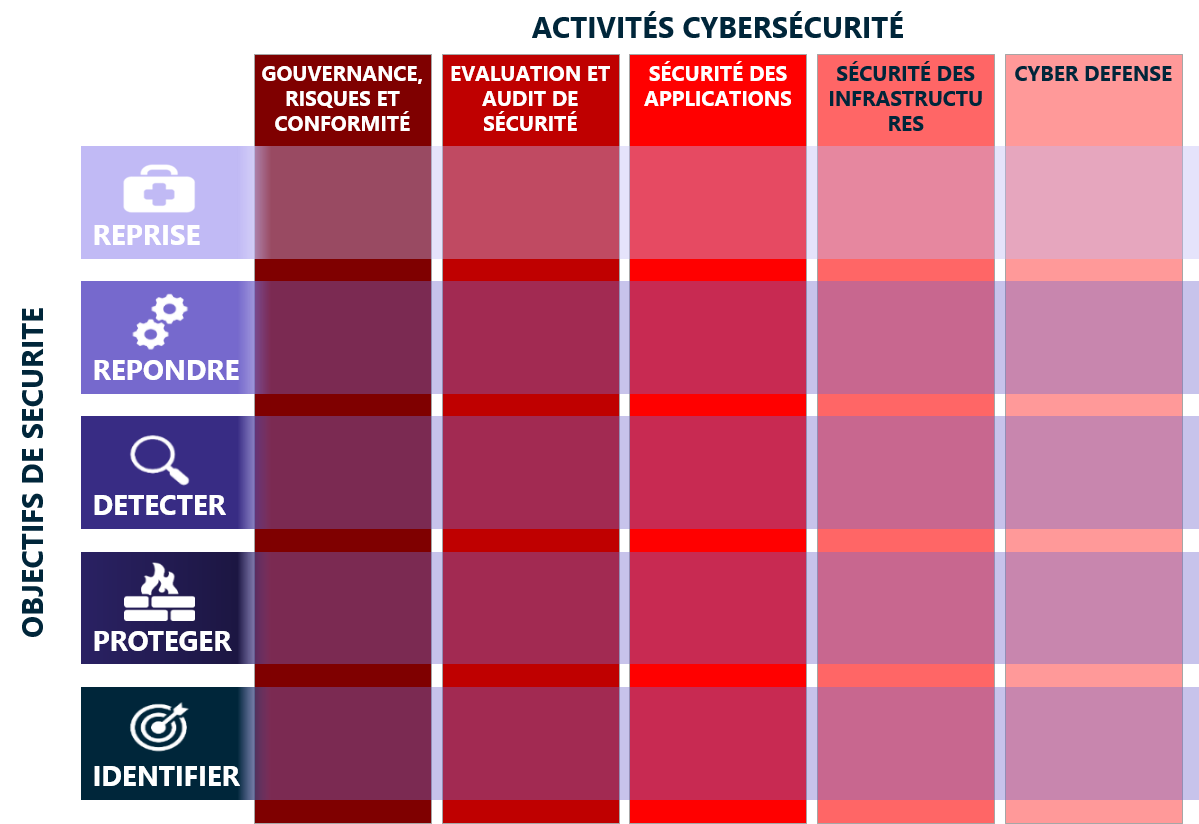

Cybersécurité Agile - RACI des activités de cybersécurité pour des projets agiles

RACI des activités de cybersécurité pour des projets agiles

Communities of interest

Workgroups logbook

Contributions

This is a "read-only" wiki for the moment. Contributions / modifications or informations requests can be adressed at : communautes@campuscyber.fr