« Wiki du campus cyber » : différence entre les versions

Aucun résumé des modifications |

Aucun résumé des modifications |

||

| Ligne 3 : | Ligne 3 : | ||

<div class="homepage-banner-content"> | <div class="homepage-banner-content"> | ||

<h1>Wiki du Studio des Communs<span>.</span></h1> | <h1>Wiki du Studio des Communs<span>.</span></h1> | ||

<span>'''{{#ask: [[Category:Groupe de travail]]|format=count}}''' Groupes de travail</span> | <span>'''{{#ask: [[Category:Groupe de travail]] [[Langue::{{USERLANGUAGECODE}}]] |format=count}}''' Groupes de travail</span> | ||

<span>'''{{#ask:[[Category:Commun]]|format=count}}''' Communs</span> | <span>'''{{#ask:[[Category:Commun]][[Langue::{{USERLANGUAGECODE}}]] |format=count}}''' Communs</span> | ||

<span>'''{{#ask:[[Category:Cas d'usage]]|format=count}}''' Cas d'usage</span> | <span>'''{{#ask:[[Category:Cas d'usage]]|format=count}}''' Cas d'usage</span> | ||

<span>'''{{#ask:[[Category:Communauté d'intérêt]]|format=count}}''' Communautés d'intérêt</span> | <span>'''{{#ask:[[Category:Communauté d'intérêt]] [[Langue::{{USERLANGUAGECODE}}]]|format=count}}''' Communautés d'intérêt</span> | ||

</div></div> | </div></div> | ||

Version du 18 janvier 2024 à 11:28

Actualités du Campus Cyber

Blog

Groupes de travail en cours

GT Sécurisation des drones et robots - Authentification dans les essaims

Gestion de l'authentification dans les essaims de drones

Crise cyber et entrainement : doctrine

Doctrine et méthode de résilience cyber et gestion de crise d’origine cyber.

Cryptographie Post-Quantique

Sensibiliser aux enjeux de la Cryptographie Post Quantique et orienter les implémentations cryptographiques vers davantage d’agilité

Cybersécurité Agile : Technologies

Mise en place d'un ramp-up technologique pour définir une stratégie et un plan de mise en œuvre

GT Security by design des systèmes d'IA

Le premier livrable du GT sera de s’approprier la première version du guide de recommandations de sécurité pour un système d'IA générative publié par l'ANSSI en avril 2024.

GT Sécurisation des drones et robots - Etat de l’art des attaques et des défenses

Dresser l’état de l’art des attaques et des défenses sur les drones et robots afin d'établir un protocole de pentest

Communs

Cybersécurité Agile - Cartographie des technologies

Cartographie des technologies - Cybersécurité Agile

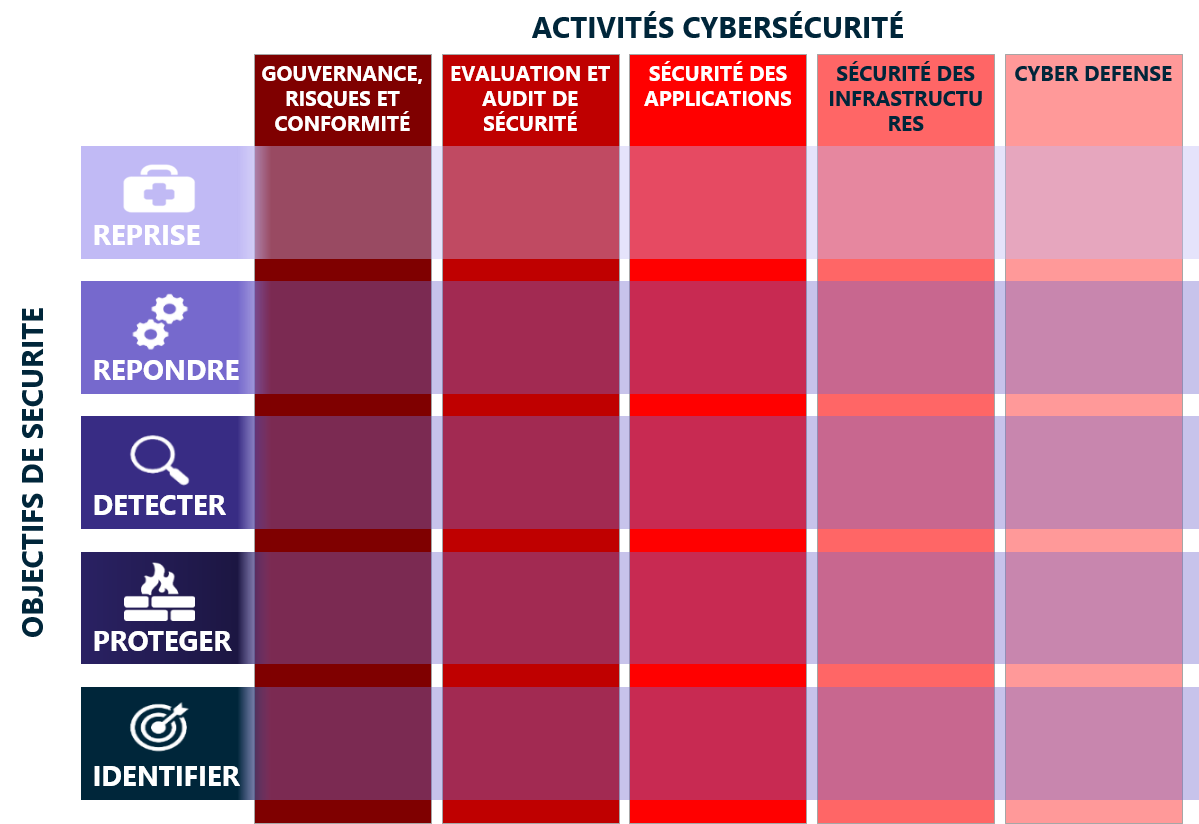

Cybersécurité Agile - RACI des activités de cybersécurité pour des projets agiles

RACI des activités de cybersécurité pour des projets agiles

Cas d'usage IA et Cybersécurité

Le groupe de travail IA et cybersécurité a identifié plusieurs cas d'usages, listés ci-dessous.

Sécurisation de la donnée dans le Cloud

Ce guide de "Sécurisation de la donnée dans le Cloud" s’adresse aux professionnels en charge de concevoir ou de déployer des solutions Cloud – architectes, développeurs, référents sécurité… Il se concentre sur un levier fondamental de la sécurité des données : le chiffrement.

Mini-série cyber sécurité

Proposition de synopsis pour la création d'une mini-série de sensibilisation aux risques cyber

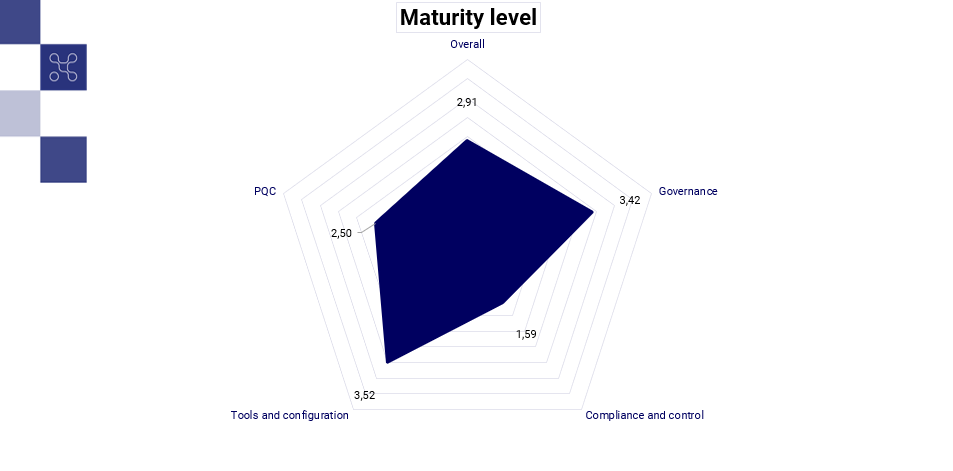

Matrice d'évaluation du niveau de maturité d'une organisation en matière de PQC

Ce document est destiné à aider les entreprises qui le souhaitent à évaluer leur posture et leur niveau de maturité quant à leur exposition et à leur capacité à se protéger contre la menace quantique. Il s'agit d'un cadre général pour inspirer les entreprises qui le souhaitent.

Communautés d'intérêt

Retrouvez les journaux de bord des Groupes de Travail

Contributions

Le wiki est pour le moment en "lecture seule". Pour toute demande de contribution / modification, vous pouvez vous adresser à : communautes@campuscyber.fr