« Wiki du campus cyber/en » : différence entre les versions

Aucun résumé des modifications |

Mise à jour pour être en accord avec la nouvelle version de la source de la page |

||

| Ligne 13 : | Ligne 13 : | ||

</div> | </div> | ||

<div class="mw-translate-fuzzy"> | |||

==Blog== | ==Blog== | ||

<div class="class-feed workgroup-feed"> | <div class="class-feed workgroup-feed"> | ||

| Ligne 26 : | Ligne 27 : | ||

}}</div><!-- plainlist --> | }}</div><!-- plainlist --> | ||

<div class="smw-template-furtherresults"> [[Articles|See all posts]] </div> <!-- attention, page à créer pour tous les articles ! --> | <div class="smw-template-furtherresults"> [[Articles|See all posts]] </div> <!-- attention, page à créer pour tous les articles ! --> | ||

</div> | |||

==Workgroups== | ==Workgroups== | ||

Version du 5 janvier 2024 à 13:06

Campus Cyber's news

Workgroups

GT Sécurisation du Cloud - Gouvernance des configurations dans le Cloud public

Groupe de travail dédié à la gouvernance des configurations dans le Cloud public

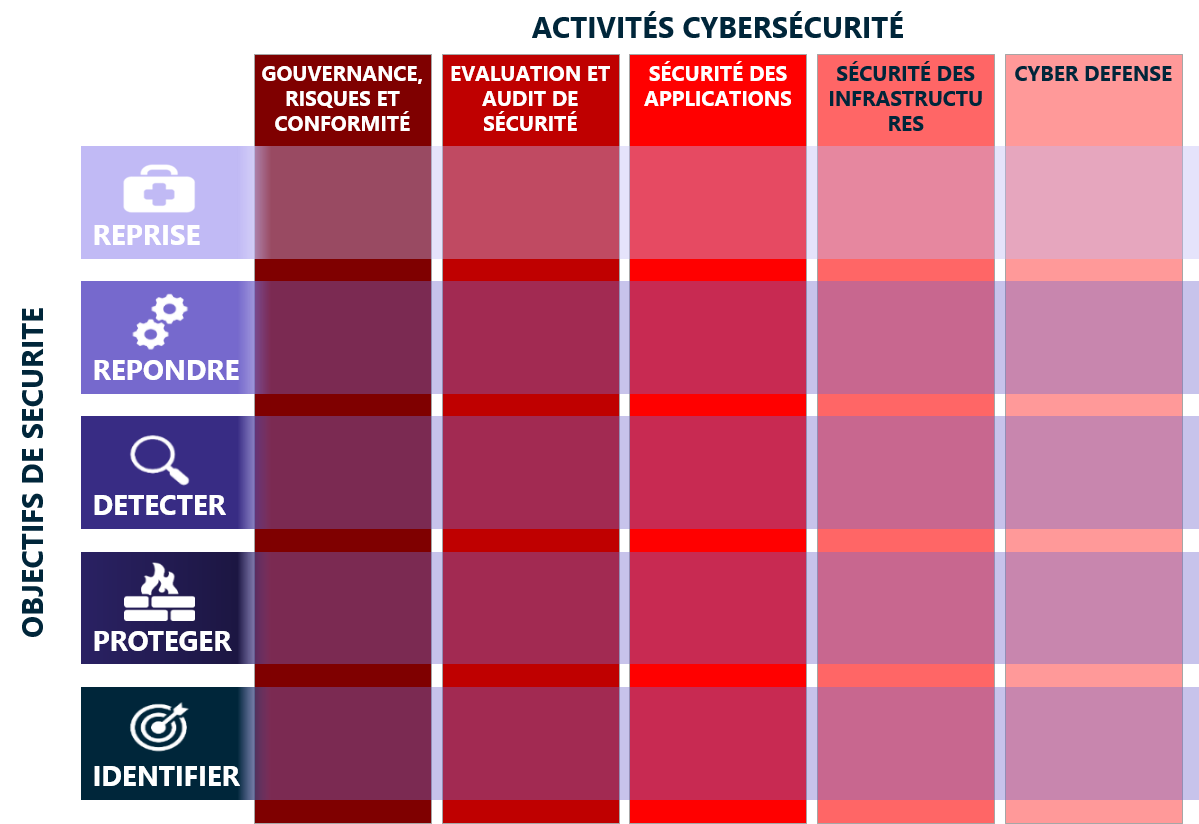

GT Formation - Rayonnement matrice des compétences

Promouvoir les travaux menés autour des matrices des compétences des métiers de la cybersécurité.

Cybersécurité Agile : Technologies

Mise en place d'un ramp-up technologique pour définir une stratégie et un plan de mise en œuvre

GT Détection en environnement Cloud - Cartographie des risques dans le Cloud

Etablir une cartographie des risques fréquemment rencontrés dans un environnement Cloud

GT Sécurisation des drones et robots - Authentification dans les essaims

Gestion de l'authentification dans les essaims de drones

Cybersécurité Agile : SSDLC

Schéma de SSDLC qui intègre le design, l'architecture, le developpement, le testing et la maintenance

Commons

Fiche Pratique : Rôles et fonctions en crise d'origine cyber

La gestion d’une crise d’origine cyber implique une mobilisation à plusieurs niveaux de l’organisation : stratégique ou décisionnel, et opérationnel et/ou tactique. Pour faciliter l’appropriation et la mise en place du dispositif de gestion de crise, Il est essentiel de structurer les rôles et les missions de chacun et d’anticiper leur tenue sur le temps long.

Cas d'usage IA et Cybersécurité

Le groupe de travail IA et cybersécurité a identifié plusieurs cas d'usages, listés ci-dessous.

Sécurisation de la donnée dans le Cloud

Ce guide de "Sécurisation de la donnée dans le Cloud" s’adresse aux professionnels en charge de concevoir ou de déployer des solutions Cloud – architectes, développeurs, référents sécurité… Il se concentre sur un levier fondamental de la sécurité des données : le chiffrement.

Fiche méthode : attaque par chaîne d'approvisionnement

Une attaque sur la chaine d’approvisionnement (EN: Supply chain attack) est une attaque qui vise un fournisseur de service ou partenaire. Les attaquants visent par exemple à arrêter certains systèmes critiques ou à s’installer dans les systèmes à des fins d’espionnage, comme ce fût le cas dans l’attaque de SolarWinds.

Cybersécurité Agile - Cartographie des technologies

Cartographie des technologies - Cybersécurité Agile

Spécifications générales et gouvernance wiki

Synthèse des spécifications du wiki et du modèle de gouvernance à développer.

Communities of interest

Workgroups logbook

Contributions

This is a "read-only" wiki for the moment. Contributions / modifications or informations requests can be adressed at : communautes@campuscyber.fr