« Wiki du campus cyber/en » : différence entre les versions

(Mise à jour pour être en accord avec la nouvelle version de la source de la page) |

Aucun résumé des modifications |

||

| Ligne 15 : | Ligne 15 : | ||

</div> | </div> | ||

==Blog== | ==Blog== | ||

<div class="class-feed workgroup-feed"> | <div class="class-feed workgroup-feed"> | ||

| Ligne 21 : | Ligne 20 : | ||

[[Category:Blogpost]][[Langue::{{USERLANGUAGECODE}}]] | [[Category:Blogpost]][[Langue::{{USERLANGUAGECODE}}]] | ||

|?ImageStr | |?ImageStr | ||

|?ShortDescription@{{USERLANGUAGECODE}}= Description|+lang={{USERLANGUAGECODE}} | <!-- |?ShortDescription@{{USERLANGUAGECODE}}= Description|+lang={{USERLANGUAGECODE}} --> | ||

|format=template | |format=template | ||

|template=Ask home cards pictures | |template=Ask home cards pictures | ||

| Ligne 29 : | Ligne 28 : | ||

}}</div><!-- plainlist --> | }}</div><!-- plainlist --> | ||

<div class="smw-template-furtherresults"> [[Articles|See all posts]] </div> <!-- attention, page à créer pour tous les articles ! --> | <div class="smw-template-furtherresults"> [[Articles|See all posts]] </div> <!-- attention, page à créer pour tous les articles ! --> | ||

==Workgroups== | ==Workgroups== | ||

Version du 5 janvier 2024 à 14:01

Blog

Workgroups

Cybersécurité Agile : SSDLC

Schéma de SSDLC qui intègre le design, l'architecture, le developpement, le testing et la maintenance

Crise cyber et entrainement : méthodologie d'entrainement

Développer une méthodologie d’entrainement générique

Cryptographie Post-Quantique : Agilité

Création d'une matrice d'auto évaluation de la crypto-agilité d'une entreprise

GT Détection en environnement Cloud - Formation des analystes

Formation des analystes opérant en environnement Cloud

GT CTI - Threat Intelligence Platform

Structurer et implémenter un commun de la cyber pour le partage de données en lien avec la Cyber Threat Intelligence.

Cryptographie Post-Quantique

Sensibiliser aux enjeux de la Cryptographie Post Quantique et orienter les implémentations cryptographiques vers davantage d’agilité

Commons

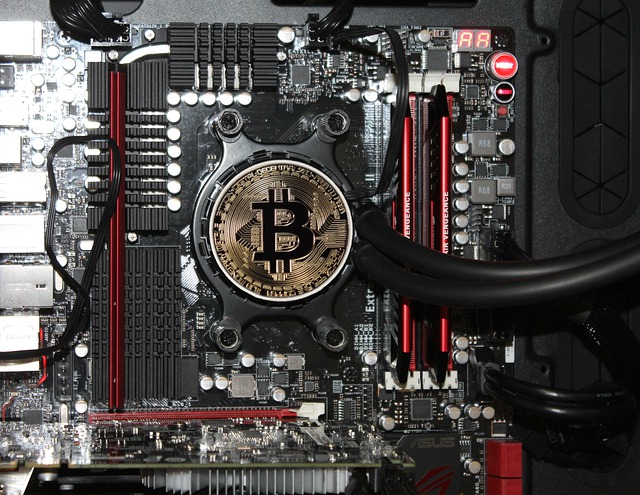

Catalogue d'attaques des crypto-actifs (EN)

Référencer et suivre l'évolution des cyberattaques sur les crypto-actifs

Fiche méthode : Exercice Défacement

Le défacement est la modification d’une page web / d’un site, afin de partager de fausses informations ou de faire passer un message de revendication.

Méthodologie d'évaluation sur noeuds Ethereum dans le cadre de la CSPN

L'objectif de cette production est de vérifier si la méthodologie d'évaluation EN 17640 peut être utilisée pour l'évaluation des nœuds Ethereum dans le cadre du schéma de certification C.S.P.N.

Fiche méthode : Exercice Systèmes industriels

Un exercice « Système industriel » porte sur la compromission de l’environnement OT (Operational Technology). Ainsi, des équipements SCADA, automates, objets connectés, etc. de la chaine de production peuvent être touchés de par leur durée de vie, les normes spécifiques à respecter, la nature nature de leurs protocoles et les restrictions de mise-à-jour.

Synthèse Formation Cycle 2

Le GT Formation a pour objectif de proposer des actions pour rendre visibles les offres de formation et ainsi alimenter la filière en nouvelles recrues au bon niveau de compétence.

Livre Blanc - Gestion des Vulnérabilités

Ce Livre Blanc est un guide à la bonne gestion de vulnérabilités dans un système informatique, de leur détection à la remédiation, jusqu'à la phase de retour d'expérience.

Communities of interest

Workgroups logbook

Contributions

This is a "read-only" wiki for the moment. Contributions / modifications or informations requests can be adressed at : communautes@campuscyber.fr