« Wiki du campus cyber/en » : différence entre les versions

(Page créée avec « You'll find all of our INsiders in the Ressources page. </div> <div class="player-home col-sm-12 col-md-6"> {{#ev:youtube|z8MbG99cZG8}} </div> </div> ») |

Aucun résumé des modifications |

||

| Ligne 49 : | Ligne 49 : | ||

</div> | </div> | ||

==Workgroups== | ==Workgroups== | ||

<div> | |||

The Working Groups bring together experts around themes identified by the Communities of Interest to produce deliverables that will be shared by the ecosystem. | |||

</div> | |||

<div class="class-feed workgroup-feed"> | <div class="class-feed workgroup-feed"> | ||

{{#ask: | {{#ask: | ||

| Ligne 65 : | Ligne 67 : | ||

}}</div><!-- plainlist --> | }}</div><!-- plainlist --> | ||

<div class="smw-template-furtherresults"> [[Thèmes|See all workgroups]] </div> | <div class="smw-template-furtherresults"> [[Thèmes|See all workgroups]] </div> | ||

<div class="mw-translate-fuzzy"> | <div class="mw-translate-fuzzy"> | ||

Version du 10 juillet 2024 à 10:13

The Studio des Communs is the Campus Cyber's hub in charge of cybersecurity commons, from production to distribution for the entire ecosystem. This Wiki lets you follow the work of the Communities of Interest and find their productions.

Campus Cyber's news

Every month, you'll find the Sum'Up Studio to keep you informed of the progress of Studio des Communs projects, working groups and communities of interest.

Blog

INsiders

The replays are online !

Once a month, the Studio des Communs team's presents a topic: a workgroup production, a project in progress, partnerships, viewpoints on current events...

.

You'll find all of our INsiders in the Ressources page.

Workgroups

The Working Groups bring together experts around themes identified by the Communities of Interest to produce deliverables that will be shared by the ecosystem.

GT Security by design des systèmes d'IA

Le premier livrable du GT sera de s’approprier la première version du guide de recommandations de sécurité pour un système d'IA générative publié par l'ANSSI en avril 2024.

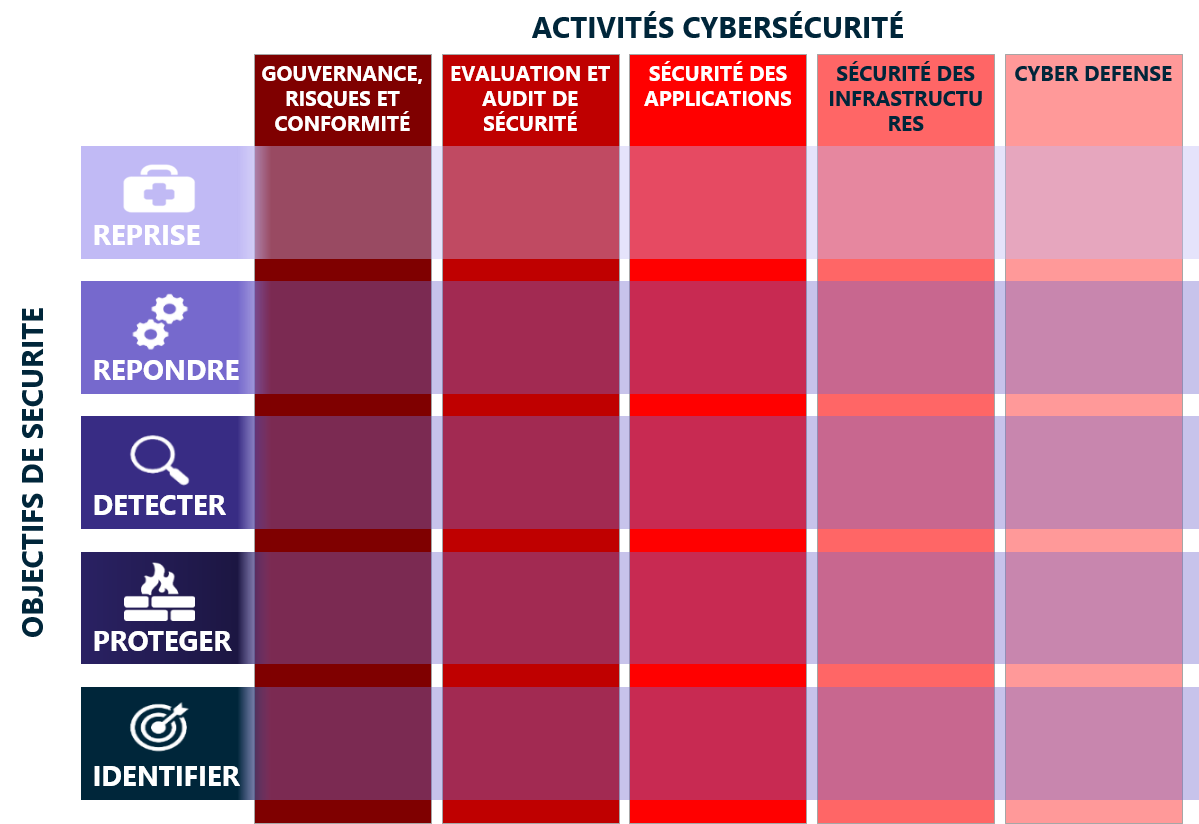

GT Formation - Rayonnement matrice des compétences

Promouvoir les travaux menés autour des matrices des compétences des métiers de la cybersécurité.

Cryptographie Post-Quantique : Agilité

Création d'une matrice d'auto évaluation de la crypto-agilité d'une entreprise

GT Crypto-actif - Pentest noeud Ethereum

Audit des nœuds de validation Ethereum et recommandations pour leur sécurisation

GT Détection en environnement Cloud - Formation des analystes

Formation des analystes opérant en environnement Cloud

GT CTI - Threat Intelligence Platform

Structurer et implémenter un commun de la cyber pour le partage de données en lien avec la Cyber Threat Intelligence.

Commons

Référent sécurité en Intelligence Artificielle

Le référent cybersécurité pour les data scientists est intégré dans leur environnement de travail. Il est leur point de contact privilégié pour assurer concrètement la prise en compte de la cybersécurité dans les projets IA qu’ils développent.

Mini-série cyber sécurité

Proposition de synopsis pour la création d'une mini-série de sensibilisation aux risques cyber

Cas d'usage IA et Cybersécurité

Le groupe de travail IA et cybersécurité a identifié plusieurs cas d'usages, listés ci-dessous.

Plan de Communication Cyber Augmenté

Le GT Sensibilisation a créé le PCCA - Plan de Communication Cyber Augmenté - pour diffuser massivement des messages de sensibilisation aux risques cyber.

Fiche méthode : Exercice DDoS

Une attaque de Déni de Service Distribué (DDoS) consiste en une surcharge d’une application (site web, API, etc.) par une multitude de requêtes, conduisant à un éventuel arrêt de fonctionnement de l’application.

Réglementation de l'IA

Synthèse de la règlemention européen dite « Artificial Intelligence Act ».

Communities of interest

Workgroups logbook

Contributions

This is a "read-only" wiki for the moment. Contributions / modifications or informations requests can be adressed at : communautes@campuscyber.fr