« Translations:Wiki du campus cyber/5/en » : différence entre les versions

Page créée avec « ==Commons== <div class="class-feed common-feed">{{#ask: Category:Commun |?ImageStr |?Tag |?ShortDescription |format=template |template=Ask home cards pictures |limit=6 |order=random |searchlabel= }}</div> <!-- plainlist --> <div class="smw-template-furtherresults"> See all commons </div> » |

Aucun résumé des modifications |

||

| Ligne 1 : | Ligne 1 : | ||

==Commons== | ==Commons== | ||

<div class="class-feed common-feed">{{#ask: | <div class="class-feed common-feed">{{#ask: | ||

[[Category:Commun]] | [[Category:Commun]][[Langue::{{USERLANGUAGECODE}}]] | ||

|?ImageStr | |?ImageStr | ||

|?Tag | |?Tag | ||

Version du 5 janvier 2024 à 12:50

Commons

Fiche méthode : Exercice DDoS

Une attaque de Déni de Service Distribué (DDoS) consiste en une surcharge d’une application (site web, API, etc.) par une multitude de requêtes, conduisant à un éventuel arrêt de fonctionnement de l’application. (fr), A Distributed Denial of Service (DDoS) attack consists of overloading an application (website, API, etc.) with a multitude of by a multitude of requests, leading to the application eventually of the application. (en)

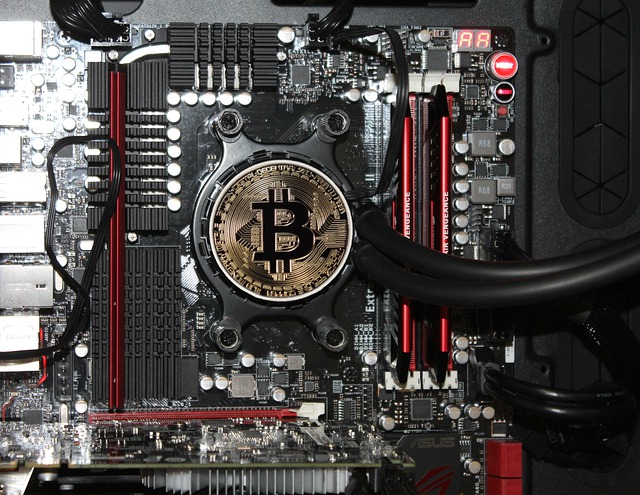

Catalogue d'attaques des crypto-actifs (EN)

Référencer et suivre l'évolution des cyberattaques sur les crypto-actifs (fr), Record and track the evolution of cyber-attacks on crypto-assets (en)

Post-quantum cryptography - Sensibilisation

Le GT PQC propose un livret de sensibilisation à l'urgence de la mise en place de plans de transition dans vos organisations. Ce livret concis peut être proposé à des équipes décisionnaires afin de les acculturer aux risques inhérents à l'arrivée de l'informatique quantique. (fr), The PQC workgroup produced a booklet to raise awareness about the urgency of implementing transition plans in your organizations. This concise booklet can be proposed to decision-making teams to acculturate them to the inherent risks in the arrival of quantum computing. (en)

Identification Ami-Ennemi

Production of the ‘Identification Ami-Ennemi’ WG as part of the ‘Securing drones and robots’ Community of Interest. (en), Production du GT "Identification Ami-Ennemi" de la Communauté d'intérêt "Sécurisation des drones et robots" (fr)

Sécurisation de la donnée dans le Cloud

Ce guide de "Sécurisation de la donnée dans le Cloud" s’adresse aux professionnels en charge de concevoir ou de déployer des solutions Cloud – architectes, développeurs, référents sécurité… Il se concentre sur un levier fondamental de la sécurité des données : le chiffrement. (fr), This guide to ‘Securing Data in the Cloud’ is intended for professionals responsible for designing or deploying cloud solutions, such as architects, developers and security advisors. It focuses on a fundamental lever of data security: encryption. (en)

Synthèse Ressources Mutualisées

Synthèse des travaux d'analyses du GT Ressources Mutualisées (fr), Summary of the analyses carried out by the Shared Resources WG (en)